- 15 May 2017

- |Securitate digitala

- | 1

- 5,577

Vineri, 12 mai 2017 a fost mai degraba o zi de „vineri 13” pentru providerii de servicii de comunicatii din Europa, precum si pentru o multime de banci, spitale si organizatii mari la nivel mondial, inclusiv Uzina Dacia de la Mioveni.

Un fenomen pe care inginerii BLADE il preconizau inca de anul trecut – un virus ransomware ce se propaga precum un virus worm – s-a raspandit accelerat in acest weekend, afectand circa 240.000 de calculatoare din 99 de tari.

Citeste acest articol pana la final pentru a afla cum poti preveni infectarea retelei tale de date cu malware-ul WannaCry.

Ce este ransomware-ul WannaCry?

Spre deosebire de alti virusi de tip ransomware cunoscuti, WannaCry s-a folosit de ETERNALBLUE – o vulnerabilitate a protocolului de comunicatie SMBv1 (Server Message Block) – pentru a se raspandi. ETERNALBLUE a devenit public in urma cu o luna, odata cu publicarea arhivei de tool-uri de hacking de catre NSA.

“Daca NSA ar fi divulgat aceasta defectiune utilizata pentru a ataca spitalele cand au „gasit-o” si nu cand au pierdut-o, probabil ca asta nu s-ar fi intamplat.” Edward Snowden.

In luna martie a acestui an Microsoft a emis un patch pentru aceasta vulnerabilitate, pentru Windows Vista, Windows Server 2008 si versiuni mai recente de Windows. Insa ca raspuns prompt la expansiunea rapida a virusului de tip ransomware WannaCry, Microsoft a facut public un nou patch pentru versiuni mai vechi de Windows, pana la Windows XP si Windows Server 2003.

Practic, virusul s-a raspandit pe echipamentele care nu au fost patchuite. Inca nu exista declaratii oficiale care sa raporteze echipamente cu Windows 10 ca fiind victime ale acestui ransomware.

Here’s what a London GP sees when trying to connect to the NHS network pic.twitter.com/lV8zXarAXS

— Rory Cellan-Jones (@ruskin147) May 12, 2017

Cum s-a raspandit acest ransomware?

Desi inca nu s-a dat niciun anunt oficial privind modalitatea prin care infectia cu virusul WannaCry a inceput, exista rapoarte ce contin email-uri care includ acest tip de malware in atasament. Specialistii in securitate digitala sunt de parere ca virusul de tip worm a penetrat reteaua prin host-uri vulnerabile cu portul 445 expus la Internet.

Ce face malware-ul prima data este sa verifice daca poate accesa adresa http://www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. Apoi acesta verifica daca exista o cheie in registri. Daca cheia exista sau daca adresa website-ului mentionata mai sus se poate accesa, virusul nu se va executa.

Eroul care a redus (cel putin pentru scurt timp) impactul virusului

Ransomware-ul WannaCry a fost intrerupt de un specialist in securitate cibernetica din Marea Britanie, cu contul de Twitter MalwareTech. Acesta a oprit din greseala infectia cu virus ce se raspandea rapid prin inregistrarea domeniului www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com, pe care l-a gasit in codul WannaCry, fara insa a preconiza impactul pe care avea sa-l aiba actiunea lui.

S-a dovedit apoi ca acest domeniu este un kill switch lasat in codul ransomware-ului ce facea posibila propagarea acestuia.

I will confess that I was unaware registering the domain would stop the malware until after i registered it, so initially it was accidental.

— MalwareTech (@MalwareTechBlog) May 13, 2017

Chiar si asa, exista voci care afirma ca exista si variante noi ale virusului worm, variante ce folosesc kill switch-uri diferite si care se vor propaga independent de primul worm.

La ora actuala exista foarte multe teorii si pareri insa nu exista o analiza oficiala asupra infectarii si propagarii acestui ransomware ce a afectat o multime de organizatii.

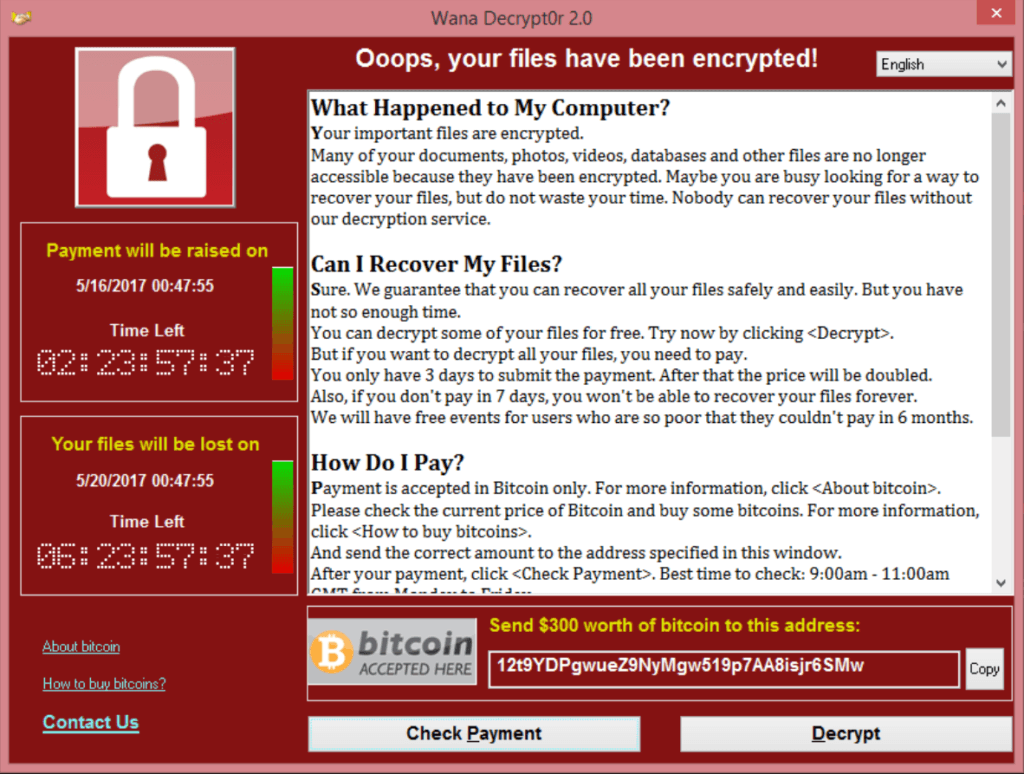

Pentru a decripta fisierele, utilizatorul trebuie sa plateasca $300, valoare ce se dubleaza in doar cateva zile daca plata initiala nu este realizata. Criminalii din spatele ransomware-ului ameninta ca aceste fisiere vor fi sterse la o saptamana de la criptare.

Pana la aceasta ora 200 de victime au ales sa plateasca suma ceruta de criminalii cibernetici din spatele ransomware-ului WannaCry.

Past 24 hours #WannaCry infection map. What a bloodbath. pic.twitter.com/EIDOuBdoX8

— Chandrakanth Thorwat (@chandrakanth941) May 15, 2017

Ce poti face pentru a preveni infectarea retelei cu WannaCry?

• Aplica patch-ul MS17010 pe Windows Vista si variante mai recente de Windows

• Aplica patch-ul lansat vineri de catre Microsoft pe Windows XP si Windows Server 2003

• Asigura-te ca domeniul „kill switch” poate fi accesat din reteaua ta fara proxy

• Dezactiveaza SMBv1 (porturile 139, 445)

• Asigura-te ca sistemele de securitate sunt updatate

[su_button url=”https://www.bladesolutions.ro/contact/” target=”blank” background=”#f34e0f” color=”#FFFFFF” size=”7″ wide=”no” center=”no” radius=”auto” icon_color=”#FFFFFF” text_shadow=”none”]Vrei sa stii daca reteaua ta de date este vulnerabila? Contacteaza-ne![/su_button]

Cum orice tsunami are replici, consideram ca fenomenul WannaCry este departe de a fi istorie. Pana vom reveni cu mai multe informatii si analize privind acest nou tip de ransomware, va recomandam sa urmariti recomandarile de mai sus.

1 Comment

Comments are closed.